Cas: quand un mot de passe fort ne suffit pas

Cas: quand un mot de passe fort ne suffit pas

Il existe de nombreux exemples de courriels et de pages de connexion hautement contrefaits et malveillants qui sont difficiles à distinguer de la version légitime. Nous rencontrons régulièrement des cas où des employés se font voler leurs identifiants. De plus, lorsque cela se produit, ces données sont souvent exposées sur le Dark Web.

En collaboration avec WatchGuard, nous vous offrons la possibilité de recevoir gratuitement un rapport Dark Web Scan. Cliquez ci-dessous pour vérifier via le WatchGuard Dark Web Scan si les informations de connexion de votre entreprise sont toujours bien privées.

Attention aux identifiants de connexion!

Nous vous donnons un exemple récent pour illustrer ce à quoi vous devez faire attention. Cet utilisateur avait un mot de passe long et compliqué pour accéder à son compte Microsoft 365.

Cette personne a reçu l’e-mail ci-dessus. Apparemment envoyé depuis Microsoft OneDrive. A ce stade, l’utilisateur s’attendait à recevoir une offre de prix. Malheureusement, en cliquant dessus, une page web bien conçue lui a aussitôt demandé les informations de connexion Microsoft 365,

Astuce

en survolant d’abord le lien avec la souris, le lien vers lequel vous serez redirigé devient visible.

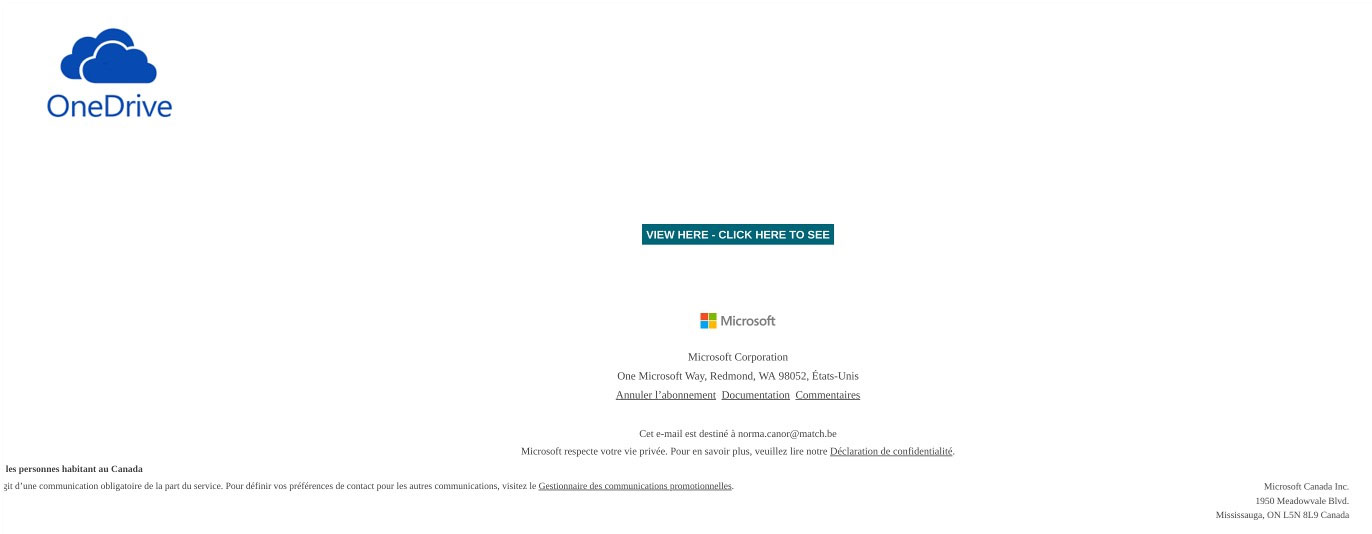

Vous pouvez ainsi voir qu’il ne s’agit pas d’un lien Microsoft. En outre, il existe également de nombreux exemples de « sosies de personnage », où les lettres se ressemblent beaucoup. Par exemple k-force.be et κ-force.be. Malheureusement, la personne de notre exemple a cliqué et saisi les informations de connexion. Ensuite, toutes sortes de fichiers malveillants ont été placés dans OneDrive.

Immédiatement après, les contacts du carnet d’adresses ont également reçu le même type d’e-mail. À cette époque, les pirates avaient accès, entre autre, à la boîte de réception, de sorte que l’e-mailing était également possible. Peut-être que parmi les destinataires de tous ces e-mails, il y avait aussi un certain nombre de personnes qui, à leur tour, ont également entré leurs informations de connexion, et ainsi de suite.

Les pirates informatiques disposent également d’informations importantes et potentiellement sensibles sur l’entreprise, car ils ont accès à l’ensemble de l’environnement Microsoft 365 d’au moins un utilisateur.

La solution grâce à une étape supplémentaire

Avec « l’authentification multifactorielle », nous ajoutons une étape supplémentaire au processus de connexion. Le titulaire légitime du compte recevra alors une demande d’approbation à chaque tentative de connexion avec ses identifiants, par exemple sur un smartphone. Dans des circonstances optimales, cette étape ne peut pas être contournée par les pirates, car ils ne disposent pas du smartphone connecté.

Vous voulez en savoir plus sur l’authentification multifactorielle?

À partir de cet exemple, vous pourrez facilement conclure que les mots de passe seuls ne sont plus suffisamment sécurisés. MFA est la solution, et nous pouvons vous aider à l’implémenter.

Envie d’en savoir plus ou voir comment mettre cela en œuvre dans votre propre entreprise ? N’hésitez pas à nous contacter ! En tant que partenaire certifié WatchGuard, nous pouvons vous aider rapidement à faire ce grand pas vers plus de sécurité.

Vous pouvez en lire plus sur notre page dédiée à ce sujet.

Notre équipe d’account managers est prête à vous aider

Christian

Jordan

Jurgen

Didier

Jean-Marc

Kaj